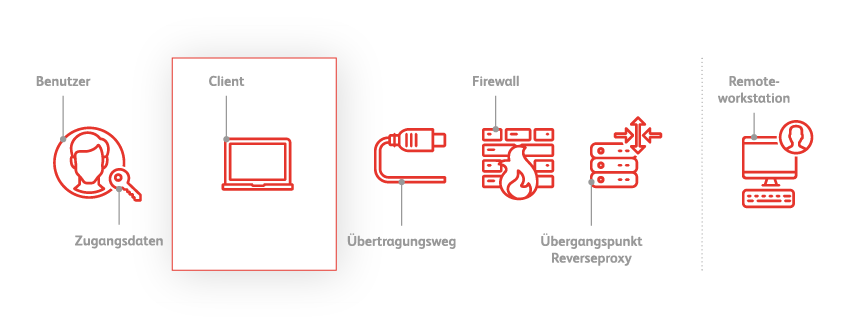

Im Gegensatz zum vorhergehenden Artikel «Authentisierung und Identitätsdiebstahl» der Serie IT-Sicherheit im Home Office beschäftigen wir uns in diesem Blog mit jener Komponente, die tendenziell die grösste Heterogenität in Bezug auf IT-Sicherheit aufweist, insbesondere im BYOD-Umfeld: dem Client.

Wie Sie die Sicherheit der Clients und Endgeräte durch Prävention und Reaktion gewährleisten

Endgeräte oder Clients sind Geräte, die an ein Netz angeschlossen werden können. Dies können also Arbeitsplatzrechner, Notebooks, Laptops, Smartphones, Computer-Terminals, o.ä. sein. In Sachen Sicherheit der Geräte müssen wir generell davon ausgehen, dass jedes Endgerät infiziert werden kann oder bereits infiziert ist. Demzufolge müssen Massnahmen ergriffen werden, die das Endgerät schützen und Massnahmen, mit denen man Sicherheitslücken schliessen kann. Dabei unterscheidet man zwischen Reaktions- und Präventionsmassnahmen. Letztere sind zuerst einmal ein effektiver Malwareschutz und die Pflege des Patchstands von Betriebssystem und Drittapplikationen.

Umsetzung von Präventionsmassnahmen auf Endgeräten

Auf Endgeräten, welche das Unternehmen zur Verfügung stellt, lassen sich präventive Massnahmen meist mit angemessenem Aufwand durchsetzen. Bei privaten BYOD-Geräten von Mitarbeitenden gestaltet sich dies erheblich schwieriger.

Die Auswahl des besten Antivirus-Anbieters

Beim Malwareschutz gilt, dass es sehr viele Anbieter und Produkte gibt. Die meisten sind auch qualitativ überzeugend, wobei sich der effektive Schutz nur sehr schwer einschätzen lässt. So lässt sich auch anhand eines einzelnen Virenvorfalls nicht beurteilen, wie effektiv ein Malwareschutz arbeitet. Beste Voraussetzungen schafft man, indem man folgende drei Punkte beachtet:

- Den Malwareschutz pflegen und lückenlos ausrollen. Das bedeutet: keine Clients ohne Malwareschutz, keine alten Signaturen, keine Ausnahmen.

- Zweistufiger Einsatz: Meist können auf dem Antispam-Gateway die gewünschten Anti-Malware-Engines einzeln nach Bedarf lizenziert werden. Dort sollte bewusst eine andere Software zum Einsatz kommen als auf den Clients, um die Abdeckung zweier unterschiedlicher Engines zu erhalten. Erwischt die eine Engine die Malware nicht, tut es hoffentlich die andere, denn eine Erkennung reicht.

- Eine Anti-Malware-Lösung sollte systemverträglich sein. Dieser Typ Software arbeitet meist mit hohen Privilegien und platziert sich auf dem System mächtig genug, um bei einer Fehlfunktion signifikanten Schaden zu verursachen (vom Verlangsamen über Hängen bis hin zum Löschen gesunder Software und Daten). Da die Software in 99.999% der Zeit keine effektive Aktion tätigt, sollte sie sich in dieser Zeitspanne betriebsgerecht verhalten.

- Aktualisierung des Patch-Stands und Softwarelösungen regelmässig prüfen

Ein weiterer wichtiger Faktor für die Sicherheit des Clients ist die installierte Software. Hier gilt es zu berücksichtigen: Was heute sicher ist, muss morgen nicht mehr sicher sein. Das Suchen, Finden und Ausnutzen von Sicherheitslücken ist vom Hobby über Sport zum Industriezweig avanciert, sowohl legal (Forscher, Sicherheitsfirmen und Evangelisten, Whitehats) als auch illegal (organisierte Kriminalität). Dies aus einfachem Grund: Eine Malware ist auch nicht mehr als eine Software. Wenn sie sich ausführen lassen will, kann sie den Benutzer zum Ausführen animieren (Phishing, Social Engineering). Das bedarf der Mithilfe des Benutzers. Oder sie «überredet» eine bestehende Software, indem sie sich über eine Schwachstelle einschleust. Das zuletzt genannte Vorgehen ist für einen Angreifer sehr viel wertvoller. Wer die Verantwortung für eine Client-Infrastruktur trägt, sollte also auf Folgendes achten:

Aktualisierung des Patch-Stands und Softwarelösungen regelmässig prüfen

Ein weiterer wichtiger Faktor für die Sicherheit des Clients ist die installierte Software. Hier gilt es zu berücksichtigen: Was heute sicher ist, muss morgen nicht mehr sicher sein. Das Suchen, Finden und Ausnutzen von Sicherheitslücken ist vom Hobby über Sport zum Industriezweig avanciert, sowohl legal (Forscher, Sicherheitsfirmen und Evangelisten, Whitehats) als auch illegal (organisierte Kriminalität). Dies aus einfachem Grund: Eine Malware ist auch nicht mehr als eine Software. Wenn sie sich ausführen lassen will, kann sie den Benutzer zum Ausführen animieren (Phishing, Social Engineering). Das bedarf der Mithilfe des Benutzers. Oder sie «überredet» eine bestehende Software, indem sie sich über eine Schwachstelle einschleust. Das zuletzt genannte Vorgehen ist für einen Angreifer sehr viel wertvoller. Wer die Verantwortung für eine Client-Infrastruktur trägt, sollte also auf Folgendes achten:

- So wenig Software wie möglich installieren. Was nicht installiert ist, schafft auch keine Lücken. Insbesondere sollte auf Legacy-Software wie Flash-Player, Java und andere Hochrisikoapplikationen verzichtet werden. Drittanbieter von Branchensoftware müssen entsprechend konsequent in die Pflicht genommen werden.

- Nur Software installieren, welche vom Hersteller gewartet sowie systematisch und regelmässig mit Updates versorgt wird. Ein No-Go: Software einsetzen, die vom Hersteller aus Altergründen nicht mehr unterstützt wird.

- Dem Benutzer darf es nicht möglich sein, eigene Software zu installieren. Sollte dies doch der Fall sein, muss dies erkannt und überwacht werden.

Aus Sicht der Betriebssicherheit lohnt es sich mit einer vorgelagerten Testgruppe zu verifizieren, ob die Patches keine negativen Auswirkungen auf den Betrieb haben.

Beim Punkt Software-Installationen sei noch darauf hingewiesen, dass nicht nur installierte Software eine Sicherheitslücke sein kann, sondern jedes Binary, das lauffähig ist. Um eine Software zu installieren, braucht ein Benutzer Rechte, um diese ins Programm- oder Windowsverzeichnis zu kopieren. Läuft eine Software allerdings aus %TemporaryInternetFiles%, kann sie ggf. den gleichen Schaden anrichten. Hier wird empfohlen, durch eine entsprechende Lösung wie z.B. Applocker, das Ausführen von Programmen entsprechend einzuschränken.

Proaktives Eingreifen durch Monitoring

Weit wertvoller als der reine Schutz sind hingegen Massnahmen aus dem Bereich der Früh- und Späterkennung. Wer in der Lage ist, proaktiv Sicherheitslücken in seiner Client-Infrastruktur zu erkennen, kann diese auch schliessen. Im Idealfall bevor der Angreifer diese ausnutzt. Dazu gehört auch das Erkennen und Zusammentragen von «merkwürdigen» Vorgängen. Dies ist ein wichtiges Werkzeug zur Erkennung eines entstehenden Angriffs wie auch zu forensischen Zwecken bei einer bereits erfolgten Attacke. Auch hier besteht die Schwierigkeit, dies nicht nur über unternehmenseigene Geräte gewährleisten zu können. Gerade während COVID-19 wurden viele Zugänge in der Eile für eine breite, nicht verwaltete Menge von Privatgeräten zugänglich gemacht. Diese sind viel schwerer zu sichern, da sie im Privateigentum der Nutzer sind.

Wie können Präventionsmassnahmen auf Clients einfach durchgeführt werden?

Für die Sicherung von Clients empfiehlt sich eine Lösung in Form eines Service, wie beispielsweise Microsoft Defender Advanced Threat Protection Service [Link]. Dieser Service beinhaltet die Software Microsoft ATP, die einfach auf eine grosse Zahl von Endgeräten ausgerollt werden kann. Wichtig ist, dass die Eigenschaft «unternehmenseigenes Gerät» keine Rahmenbedingung bildet. Gerade für Situationen wie Remote-Office bedingt durch Corona wird eine agil und kurzfristig einsetzbare Technologie benötigt, welche durch den Benutzer als möglichst wenig invasiv wahrgenommen wird. Gleichzeitig sollten Schutzfunktionen aktiviert werden können und was noch wichtiger ist: Es muss eine Datengrundlage für die Visibilität des Sicherheitszustands geschaffen werden. Dies bedeutet: Patchstand von OS und Drittapplikationen werden in Echtzeit überwacht. Entstandene Sicherheitslöcher durch installierte Software werden proaktiv erkannt und rapportiert. Ein Malwareschutz unterbindet Angriffe auf System und Netzwerkebene und protokolliert Angriffe zu analytischen oder forensischen Zwecken.

Wir haben gesehen, dass nicht nur Schutz, sondern auch Visibilität und Früherkennung entscheidende Rollen in der Sicherheitskonzeption tragen. Als nächstes beschäftigen wir uns mit dem Thema «Remoteverbindung und Übergangspunkt».