CyberSeal: Ihr Garant für herausragende Cyber-Sicherheit

In einer Welt, in der digitale Bedrohungen omnipräsent sind, wird die Notwendigkeit für ein sicheres digitales Umfeld...

Der Leuchter IT Cyber Security Audit hilft dabei, die IT Sicherheitslage eines Unternehmens einzuschätzen, zu optimieren und Risiken zu reduzieren, unabhängig davon, ob es sich um eine On-Premises-, Hybrid- oder reine Cloud-Umgebung handelt. Das Audit basiert auf einer Sammlung von Best Practices und Empfehlungen, die in einer IT Infrastruktur umgesetzt werden können, um die optimale Sicherheit zu gewährleisten.

Immer mehr Unternehmen werden Opfer von Cyberangriffen. Viele wissen nicht, wie der Stand ihrer IT Sicherheit ist und welche Investitionen sinnvoll oder notwendig sind. So sind sie den Angreifern schutzlos ausgeliefert.

Mithilfe des Audits erhalten Unternehmen eine IST-Analyse von ihrer IT Sicherheit und es werden wichtige Schwachstellen aufgedeckt.

Die erkannten Schwachstellen und Empfehlungen aus dem Leuchter IT Cyber Security Audits können selbstständig mithilfe des bestehenden IT-Partners bereinigt werden. Die Komponenten können vom Kunden selbstständig geplant, priorisiert und umgesetzt werden. Wir empfehlen dringend, den Vorgang jährlich zu wiederholen, um ein optimal geschütztes Netzwerk sicherzustellen. Durch die jährliche Wiederholung erfüllt das Leuchter IT Cyber Security Audit somit alle Prozesse des Deming Kreises (auch PDCA Zyklus: Plan, Do, Check, Act).

Das Leuchter IT Cyber Security Audit ist eine Sammlung von über 280 Prüfpunkten verteilt auf 30 Bausteine. Die Prüfpunkte werden nach deren Eigenschaften: Kosten, Auswirkung User oder Administrator, Reifegrad Komponente, Komplexität, Wiederkehrend, Abhängigkeiten, Relevanz bewertet.

Um möglichst schnell und unkompliziert einen ersten Überblick über die Cyber Security aufzeigen zu können, führen wir den Audit in zwei Phasen durch. Bereits die erste Phase zeigt potentielle Schwachstellen und Verbesserungsmöglichkeiten auf.

Erst nach dem Abschluss der Basic Phase kann der Umfang der nächsten Phase, dem Advanced, abgeschätzt werden. Eine Durchführung ist optional und kann auch zu einem späteren Zeitpunkt angesetzt werden.

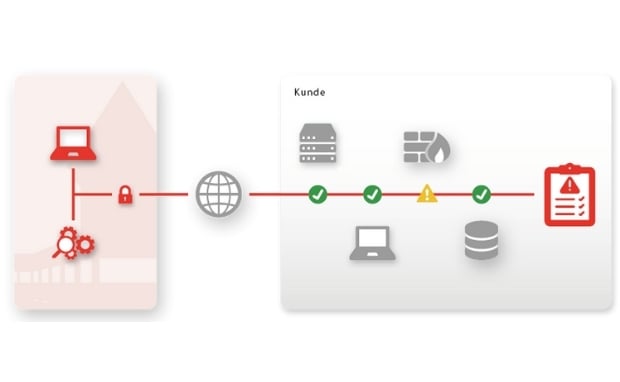

Mithilfe der Ergebnisse von automatisierten Scans, gezielten manuellen Kontrollen und Fragen werden Schwachstellen und Fehlkonfigurationen aufgedeckt und im Leuchter IT Cyber Security Audit dargestellt.

Der Kunde erhält die Auswertung der Analyse mit Empfehlungen inkl. Dashboard. Anhand der Auswertung kann er selbstständig oder mithilfe eines Partners im eigenen Unternehmen die Empfehlungen umsetzen, um die IT Sicherheit zu steigern.

Sorgfältig gewählte Prüfpunkte, welche gezielt aktuelle, bekannte und weniger bekannte Schwachstellen aufdecken

Standardisiertes, pragmatisches und zielorientiertes Vorgehen, welches bei Bedarf angepasst werden kann

Teilautomatisierter Scan-Prozess

Angepasste und realistische Empfehlungen zur Verbesserung der Cyber Security

Langjährige Erfahrung im Bereich Cyber Security

Permanente Weiterentwicklung und Anpassung an neue Erkenntnisse

Im ersten Schritt wird die Umsetzung mit dem Kunden in einem Gespräch geklärt. Dabei sollte seitens des Kundens eine Ansprechperson für vor, während und nach dem Audit zur Verfügung gestellt werden. Im ersten Gespräch wird der Umfang des Leuchter IT Cyber Security Audit definiert und wo die Schwerpunkte gesetzt werden sollen.

Im Initialgespräch gibt die Ansprechperson bereits einen ersten groben Überblick über die IT-Umgebung und wie diese aufgebaut ist. Darauffolgend wird definiert, in welchem Zeitraum das Audit durchgeführt werden soll.

Im zweiten Schritt wird die Prüfung der zur Verfügung gestellten Server oder Clients vom Leuchter Techniker durchgeführt. Mithilfe der Software Azure Automation Desired State Configuration werden die Prüfobjekte gescannt. Dabei wird der momentane Zustand der Infrastruktur überprüft und die Konfiguration in des Leuchter IT Cyber Security Audit ergänzt. Die Leuchter IT Solutions AG benötigt hierbei die zur Verfügung gestellten Prüfobjekte.

Nach der Analyse direkt am System werden weitere Sicherheitskomponenten mit der verantwortlichen Person für IT Sicherheit des Unternehmens besprochen. Hierbei wird vor allem auf die Komponenten eingegangen, welche anhand der Automatisierung nicht aufgedeckt werden konnten. Ausserdem wird überprüft, in welchem Umsetzungsstatus sich einige Komponenten befinden.

Im letzten Schritt wird das Leuchter IT Cyber Security Audit ausgewertet und dem Kunden übergeben. Dabei erarbeitet der Leuchter Angestellte Lösungsvorschläge für die gefundenen Mängel. Die Prüfobjekte können wieder freigegeben werden und Leuchter benötigt keinen Zugriff mehr darauf.

Bei der Übergabe wird der Massnahmenkatalog inkl. der Ergebnisse und Empfehlungen mit dem Kunden besprochen (online oder vor Ort). Nach der Übergabe vom Dokument hat der Kunde die Möglichkeit, selbstständig oder mithilfe von der Leuchter IT Solutions AG weitere Komponenten umzusetzen.

Anhand von Stichproben an Windows Endgeräten wird geprüft, ob diese die Mindestanforderungen erfüllen. Dazu gehören unter anderem:

Nehmen Sie mit uns Kontakt auf. Wir suchen zusammen das perfekte Angebot für Ihr Unternehmen.

Ein Team von zahlreichen Spezialisten kümmert sich um Ihre Anfragen rund um das Thema IT-Infrastruktur oder zu Organisation, Kommunikation und Zusammenarbeit in der modernen Arbeitswelt. Hinterlassen Sie uns bitte Ihre Fragen und Nachrichten, damit ein ausgewiesener Experte in diesen Themen mit Ihnen in Kontakt treten kann.

Wir freuen uns auf Ihre Anfrage!

In einer Welt, in der digitale Bedrohungen omnipräsent sind, wird die Notwendigkeit für ein sicheres digitales Umfeld...

In einer zunehmend digitalen Welt sind Cyberbedrohungen eine der grössten Herausforderungen für Unternehmen. Ob kleine...

In einer zunehmend vernetzten und digitalen Geschäftswelt ist Vertrauen eine wertvolle Währung. Besonders wenn es um...

Wir sind stolz darauf, bekannt zu geben, dass wir erfolgreich die ISO 27001 Rezertifizierung bestanden haben, und zwar...

In der heutigen vernetzten Welt sind Telefonanrufe nach wie vor ein beliebtes Werkzeug für Social Engineering-Angriffe....

Fortinet hat am 8. Februar 2024 mehrere Schwachstellen in FortiOS bekannt gemacht:

Am 5. Februar 2024 haben wir unsere Kunden, die AnyDesk in ihrem Unternehmen einsetzten, über einen Sicherheitsvorfall...

Viele Nutzer sind der Meinung, dass ihre Passwörter sicher sind oder dass sie diese vernachlässigen können, weil die...

In der Ära der Digitalisierung ist der Schutz von Informationen und persönlichen Daten von höchster Bedeutung. Die...