CyberSeal: Ihr Garant für herausragende Cyber-Sicherheit

In einer Welt, in der digitale Bedrohungen omnipräsent sind, wird die Notwendigkeit für ein sicheres digitales Umfeld...

Die Anzahl an Cyberangriffe weltweit ist in den letzten Jahren rapide angestiegen. Erpressung durch Ransomware, Datendiebstahl sowie der Ausfall digitaler Dienste und Prozesse können verheerende wirtschaftliche Folgen haben. Es vergeht kaum ein Tag ohne Berichte über Hackerangriffe, Datenschutzverletzungen oder IT-Sicherheitslücken bei grossen Unternehmen und Organisationen. Doch wie erhält man einen umfassenden Schutz für das Unternehmensnetzwerk? Wie verbessert man die Cyber Security, wenn es nicht einmal möglich ist, entsprechende IT-Sicherheitsexperten auf dem Jobmarkt zu finden? Und wie soll das Risk Management die möglichen Gefahren einschätzen, wenn es noch nicht mal weiss, welche es sind?

Aus diesem Grund hat Leuchter IT ein SOC aufgebaut, das vielfältige Cyber-Bedrohungen bereits im Vorfeld erkennt und beseitigt – noch bevor eine Gefahr für Ihr Unternehmen daraus entsteht.

Ein Security Operations Center (SOC) ist eine zentrale Abteilung in einem Unternehmen, die für die Überwachung, Analyse und Reaktion auf Sicherheitsvorfälle zuständig ist. Es nutzt Technologie, Prozesse und Fachwissen, um Bedrohungen für die Informationssicherheit zu erkennen und darauf zu reagieren. Ein SOC überwacht Netzwerke und Systeme, analysiert Vorfälle, reagiert auf Angriffe, führt Untersuchungen durch und berichtet über Sicherheitsmaßnahmen. Es spielt eine wichtige Rolle beim Schutz vor Cyberangriffen und Datenverlusten.

Ein SOC spielt eine wichtige Rolle bei der Aufrechterhaltung der Informationssicherheit in Unternehmen und Organisationen, insbesondere angesichts der zunehmenden Bedrohungen durch Cyberangriffe und Datenverluste.

Das Leuchter IT Cyber Security Operations Center erweitert Ihre IT-Sicherheitsabteilung und unterstützt Sie dabei, der gesetzlichen Verantwortung gerecht zu werden und das dokumentiert in einem Security Reporting. Dabei wurde der Service ideal auf KMUs abgestimmt, mit dem Ziel eine optimale Unterstützung in Sachen Cyber Sicherheit zu bieten. Zu den Leistungen gehören unter anderem:

Kundenspezifische Prozesse können individuell überwacht werden

24/7 Support (First- und Second-Level-Support)

Rechtzeitiges Erkennen und Beseitigen von Malware

Proaktives Monitoring Ihrer IT-Infrastruktur

Regelmässige Security Audits

IT-Security-Beratung zu bekannten Sicherheitslecks

Monatliche Sicherheits-Reportings

Leuchter IT Solutions AG betreibt das SOC rund um die Uhr im eigenen Haus. Ihre IT-Infrastruktur wird dabei durch unsere IT-Sicherheitsexperten kontinuierlich überwacht, analysiert und ausgewertet. Dank der gewonnen Erkenntnisse während des Erkennungs- und Präventionsprozesses wird die Cyber Security langfristig verbessert. Der Gewinn: Cyber-Bedrohung gegen Ihr Unternehmen können zukünftig noch schneller gestoppt und beseitigt werden.

Profitieren Sie von unserem IT-Security-Wissen und verbessern Sie dadurch langfristig die IT-Sicherheitslage.

Bereits über 3'000 überwachte Endgeräte

Ideal und abgestimmt auf KMUs

IT-Sicherheitsexperten werden Ihnen zur Verfügung gestellt

Mehr Sicherheit für Ihre Daten

Sofortige Benachrichtigung, Bearbeitung und Beseitigung bei Sicherheitsvorfällen

Umfassende IT-Überwachung rund um die Uhr

Proaktives Handeln bei Malware und Schwachstellen

Weitere IT-Sicherheitsexperten bei Bedarf

Das Team der Leuchter IT Infrastructure Solutions AG unterstützt uns umfassend bei der proaktiven Behebung von Schwachstellen und das IT Cyber Security Operation Center (SOC) erfolgreich zu betreiben. Wir können diese Zusammenarbeit nur weiter empfehlen.

Das Leuchter IT Cyber Security Audit verwendet die Technologie Azure Sentinel. Es ist eine cloudbasierte SIEM-Lösung (Security Event and Event Management) von Microsoft zur automatisierten Erkennung von Sicherheitsbedrohungen, welche es ermöglichen, Aktivitätsdaten aus verschiedenen Quellen in einem gemeinsamen Arbeitsbereich zu kombinieren. Für die Sicherheitsanalyse werden künstliche Intelligenz (KI) und maschinelles Lernen (ML) eingesetzt.

Das unterstützt und hilft unseren Cyber Spezialisten dabei, Angriffsszenarien rasch zu erkennen und abzuwenden.

Der Leuchter IT Cyber Security Operations Center bietet die Möglichkeit kunden- und gerätespezifische Regeln festzulegen. So kann individuell auf die Bedürfnisse und Prozesse eingegangen werden, um höchste Sicherheit zu gewährleisten. Sie profitieren zusätzlich von einem standardmässig erstellten Satz aus über 300 Regeln

Abhängig von der Regel werden diese alle 15 Minuten oder in einem Intervall bis zu täglich geprüft. Die Regeln werden auf den Kunden spezifisch definiert und ausgewertet. Ab Leuchter IT Cyber Security Operations Center Silber können dank Microsoft Sentinel erweiterte Abfragen ausgeführt werden.

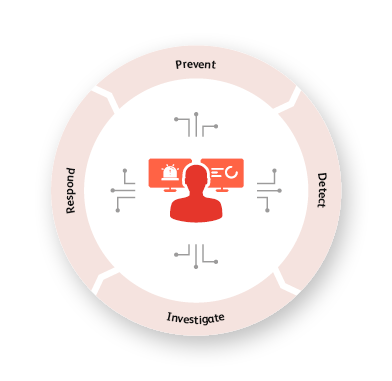

Unser Leuchter IT Cyber Security Operations Center basiert auf den vier Säulen:

Hierbei werden die modernsten Technologien und Prozesse für eine proaktive Überwachung eingesetzt. Algorithmen erkennen und isolieren dabei sofort bekannte Angriffsszenarien. Künstliche Intelligenz sorgt dafür, dass verdächtige Anwendungen und Vorgänge identifiziert und gestoppt werden.

Sobald ein Alarm ausgelöst wird, übernimmt unser Cyber Security Team die Analyse und leitet umgehend alle notwendigen Massnahmen in die Wege, Ihr Unternehmensnetzwerk zu schützen.

Alle möglichen Risiken für Ihr Unternehmen werden durch eine Reihe von Assessments identifiziert und transparent aufgelistet. Das Restrisiko wird durch die Einleitung strukturierter wiederkehrenden Massnahmen reduziert, die nachfolgend aufgeführt sind. Voll und ganz nach unserem Motto: Prävention ist effektiver als Reaktion.

Der Service zeichnet Sicherheitsereignissen über alle relevanten Datenquellen hinweg auf, und schafft so umfassende Transparenz und Sichtbarkeit. Durch die erweiterte Angriffserkennungen, nahezu in Echtzeit, können Sicherheitsanalysten Benachrichtigungen effektiv analysieren, priorisieren und Endpunkte zentral isolieren und so einen Einblick in den gesamten Umfang eines Vorfalls erhalten, um Aktionen zu ergreifen, um Bedrohungen zu beheben.

In dieser Phase greifen auch die auf dem Kunden zugeschnittenen Regeln und blockieren individuell Traffic im Netzwerk. Verdächtigen Domänen, File, URL und IP-Adressen aus eigenen Analysen und Drittlieferanten werden standardmässig umgehende blockiert.

Sobald ein Alarm ausgelöst wird, überprüft der SOC-Verantwortliche die Warnung anhand eines bewährten und standardisierten Prozesses. Erfahrene Analysten garantieren eine sichere Entscheidungsfindung und kontinuierliche Weiterentwicklung während des gesamten Erkennungs- und Analyseprozesses. Hierzu zählen:

Im Falle eines Vorfalls leiten unsere IT-Sicherheits-Analysten sofortige Abwehr-Massnahmen ein und isolieren die Schadsoftware. Ein abgestimmtes Vorgehen nach den definierten Prozessschritten ermöglicht eine besonders schnelle Reaktion. Nach erfolgreicher Verteidigung wird das Ereignis an das zuständige Recovery Team übergeben. Zu den Massnahmen gehören:

Die oben aufgeführten Massnahmen (Prevent, Detect, Investigate, Response) werden bei all unseren Paketen durchgeführt.

Die Pakete unterscheiden sich lediglich nach Leistungsumfang.

Entscheiden Sie selbst, wie viel Cyber Security Sie für Ihr Unternehmen benötigen. Wählen Sie zwischen unseren SOC-Paketen Bronze, Silber und Gold.

Cyber Security Operations Center

Cyber Security Operations Center

Cyber Security Operations Center

In einer Welt, in der digitale Bedrohungen omnipräsent sind, wird die Notwendigkeit für ein sicheres digitales Umfeld...

In einer zunehmend digitalen Welt sind Cyberbedrohungen eine der grössten Herausforderungen für Unternehmen. Ob kleine...

In einer zunehmend vernetzten und digitalen Geschäftswelt ist Vertrauen eine wertvolle Währung. Besonders wenn es um...

Wir sind stolz darauf, bekannt zu geben, dass wir erfolgreich die ISO 27001 Rezertifizierung bestanden haben, und zwar...

Fortinet hat am 8. Februar 2024 mehrere Schwachstellen in FortiOS bekannt gemacht:

Am 5. Februar 2024 haben wir unsere Kunden, die AnyDesk in ihrem Unternehmen einsetzten, über einen Sicherheitsvorfall...

Die Zeiten, in denen Phishing-Mails leicht zu erkennen waren, liegen schon einige Jahre zurück. Damals galten diese...

Cybersicherheit ist dank unzählige aktuellen Anlässen auch hierzulande in aller Munde. Um als kleine und mittlere...